A fájl nélküli támadások és hatásuk

A fájl nélküli támadások és hatásuk

A kiberbiztonság dinamikusan fejlődő területén folyamatosan új fenyegetések jelennek meg, amelyek kihívást jelentenek. Az egyik ilyen fenyegetés, amely az elmúlt években egyre nagyobb teret nyert, a fileless attack, fájl nélküli támadás. A hagyományos rosszindulatú szoftverekkel ellentétben a fájl nélküli támadások egyedi módon működnek, kihasználva a rendszer sebezhetőségeit és kihasználva a törvényes eszközöket a rosszindulatú tevékenységek végrehajtásához. Ez a blogbejegyzés a fájl nélküli támadások világába kalauzol el, feltárva azok jellemzőit, következményeit és ellenintézkedéseit.

A fájl nélküli támadások, más néven memóriaalapú vagy nem rosszindulatú támadások a végrehajtásukban különböznek a hagyományos rosszindulatú támadásoktól. Ahelyett, hogy rosszindulatú futtatható fájlokra támaszkodnának, a fájl nélküli támadások kizárólag a számítógép memóriájában vagy a legitim rendszerfolyamatokban tartózkodnak, így kikerülik a hagyományos észlelési módszereket. A meglévő eszközök felhasználásával és a megbízható folyamatok kihasználásával ezek a támadások hatékonyan megkerülhetik a hagyományos vírusirtó szoftvereket és biztonsági intézkedéseket.

A fájl nélküli támadások jellemzői

A fájl nélküli rosszindulatú szoftverek olyan típusú rosszindulatú tevékenységek, amelyek a rendszerbe épített natív, legális eszközöket használják a kibertámadás végrehajtásához. A hagyományos rosszindulatú szoftverekkel ellentétben a fájl nélküli rosszindulatú programok nem igénylik, hogy a támadó bármilyen kódot telepítsen a célpont rendszerére, így nehezen felderíthetőek.

- Memóriaalapú kihasználás: A fájl nélküli támadások a számítógép memóriájában található sebezhetőségeket használják ki, és olyan technikákat alkalmaznak, mint a kódbefecskendezés, a PowerShell szkriptek vagy a PowerShell Empire, hogy rosszindulatú parancsokat hajtsanak végre anélkül, hogy nyomot hagynának a merevlemezen.

- Legális eszközök kihasználása: A támadók a célrendszeren már jelen lévő megbízható és általánosan használt szoftvereszközöket, például a PowerShellt, a Windows Management Instrumentationt (WMI) vagy az irodai dokumentumokban található makrókat használják ki rosszindulatú tevékenységük végrehajtásához.

- Living Off the Land (LOTL): A fájl nélküli támadások az előre telepített rendszer segédprogramokat és szkripteket, például a PowerShellt, a Windows Script Hostot (WSH) vagy a Windows Registry-t használják a parancsok végrehajtásához és az észlelés kijátszásához. Ez a technika megnehezíti a legitim rendszertevékenységek és a rosszindulatú tevékenységek megkülönböztetését.

- Tartósság és oldalirányú mozgás: A fájl nélküli támadások célja gyakran az, hogy a rendszerkönyvtárak módosításával vagy ütemezett feladatok létrehozásával állandóságot teremtsenek a megtámadott rendszeren. A hálózaton belülre kerülve oldalirányban mozoghatnak, elterjedhetnek a csatlakoztatott eszközökön és potenciálisan hozzáférhetnek értékes eszközökhöz.

A fájl nélküli támadások következményei

A fájl nélküli támadások következményei jelentősek, mivel képesek kikerülni a hagyományos észlelési módszereket, ami lehetővé teszi számukra, hogy hosszabb ideig észrevétlenül fennmaradjanak egy rendszerben.

- Nehéz felderítés: A fájl nélküli támadások efemer jellege jelentős kihívást jelent a felderítés szempontjából. A hagyományos vírusirtó szoftverek elsősorban a fájlok vizsgálatára és a szignatúra-alapú felismerésre összpontosítanak, így a memóriaalapú támadásokkal szemben hatástalanok. Ennek eredményeképpen a fájl nélküli támadások hosszabb ideig észrevétlenül maradhatnak a rendszerben, lehetővé téve a támadók számára, hogy észrevétlenül végezzék tevékenységüket.

- Megnövekedett kártételi potenciál: A fájl nélküli támadások hozzáférést biztosítanak a támadóknak a legitim rendszerfolyamatokhoz, lehetővé téve számukra, hogy parancsokat hajtsanak végre megnövelt jogosultságokkal. Ez a megnövelt hozzáférés érzékeny adatok ellopásához, további rosszindulatú programok telepítéséhez vagy a kritikus rendszerüzemeltetés megzavarásához vezethet.

- Az incidensek elhárításának megkerülése: A hagyományos indikátorok, például a rosszindulatú fájlok vagy a gyanús hálózati forgalom hiánya miatt a fájl nélküli támadásokat nehéz nyomon követni. A hagyományos incidensreakciós technikák kijátszása késleltetheti az incidens felderítését és az arra való reagálást, ami tovább növeli a támadás hatását.

A fájl nélküli támadások enyhítése

A fájl nélküli támadások mérséklése elengedhetetlen a biztonságos és rugalmas kiberbiztonsági helyzet fenntartásához, a kritikus adatok védelméhez, a működés folyamatosságának megőrzéséhez és a szabályozási követelmények teljesítéséhez a mai, folyamatosan változó fenyegetettségi környezetben.

- Végpontvédelem: Olyan fejlett végpontvédelmi megoldások telepítése, amelyek a viselkedésalapú észlelési technikákat, a gépi tanulást és a fenyegetések intelligenciáját használják a fájl nélküli támadások azonosítására és blokkolására.

- Rendszerkeményítés: Az operációs rendszerek, alkalmazások és firmware rendszeres foltozása a támadók által kihasználható sebezhetőségek mérséklése érdekében. Szigorú alkalmazás-ellenőrzési irányelvek bevezetése az ismeretlen vagy gyanús folyamatok végrehajtásának korlátozására.

- Hálózati szegmentálás: Hálózati szegmentáció bevezetése a kritikus eszközök elszigetelése és az oldalirányú mozgások korlátozása érdekében, amennyiben betörés történik. Figyelje a hálózati forgalmat a gyanús viselkedés, például a szokatlan parancssori tevékenység vagy a folyamatok rendellenes interakciói szempontjából.

- Felhasználói oktatás: A felhasználók kiberbiztonsági tudatosságának előmozdítása, hogy megelőzzék a rendszer kezdeti veszélyeztetéséhez vezető social engineering támadásokat. Ösztönözze a biztonságos böngészési szokások gyakorlását, az óvatos e-mail-kezelést és a biztonsági irányelvek betartását.

- Fokozott felügyelet és reagálás: Erős naplózási mechanizmusok bevezetése, valamint a rendszer naplóinak és biztonsági eseményeinek rendszeres elemzése a fájl nélküli támadásokra utaló gyanús tevékenységek észlelése érdekében. Valós idejű megfigyelés és automatikus riasztások bevezetése az incidensekre való időben történő reagálás lehetővé tétele érdekében.

- Alkalmazás fehérlistázás: Alkalmazásfehérlistázási technikák alkalmazása annak érdekében, hogy csak megbízható és engedélyezett alkalmazások fussanak a rendszereken. Ez jelentősen csökkentheti a támadási felületet, és megakadályozhatja a rosszindulatú szkriptek vagy folyamatok végrehajtását.

- Viselkedéselemzés: Alkalmazzon fejlett viselkedéselemző eszközöket, amelyek a rendszerfolyamatokat, a parancssori tevékenységet és a memória viselkedését figyelik az anomáliák észlelése és a potenciális fájl nélküli támadási minták azonosítása érdekében.

- Incidensreakció-készültség: Fejlesszen ki és rendszeresen teszteljen egy, a fájl nélküli támadásokra vonatkozó incidensreakció-tervet. Biztosítani kell, hogy a személyzet képzett legyen az ilyen incidensek hatékony kezelésére és megfékezésére.

- Biztonsági információ- és eseménykezelés (SIEM): Telepítsen SIEM-megoldásokat, amelyek konszolidálják és elemzik a különböző forrásokból származó biztonsági naplókat, lehetővé téve a fájl nélküli támadásjelzők korai észlelését és korrelációját a hálózaton belül.

- Fenyegetettségi intelligencia és együttműködés: Maradjon naprakész a legújabb fájl nélküli támadási technikákkal kapcsolatban, és ossza meg a fenyegetésekkel kapcsolatos információkat az iparági kollégákkal és a biztonsági közösségekkel. Az együttműködés segíthet a fejlődő fájl nélküli támadási módszerek elleni hatékony ellenintézkedések kidolgozásában.

Íme néhány példa a fájl nélküli kártevőkre, amelyek veszélyt jelentenek:

- PowerShell-alapú támadások: A PowerShell a Windows rendszereken jelen lévő legitim szkriptnyelv, így a fájl nélküli támadások elsődleges célpontja. A rosszindulatú PowerShell szkriptek parancsok végrehajtására, további hasznos terhek letöltésére vagy különböző rosszindulatú tevékenységek elvégzésére használhatók anélkül, hogy nyomot hagynának a merevlemezen.

- Kovter: A Kovter egy fájl nélküli, kattintással elkövetett csaló kártevő, amely a rendszerleíró kulcsokat és a PowerShell szkripteket használja a felismerés elkerülésére. Elsősorban Windows rendszereket céloz meg, és képes böngészők eltérítésére, hamis kattintások generálására és egyéb csalárd tevékenységek végzésére.

- Poweliks: A Poweliks egy fájl nélküli trójai, amely kizárólag a Windows rendszerleíró adatbázisában tartózkodik, így nehéz felderíteni. Általában rosszindulatú e-mail mellékleteken keresztül érkezik, és képes további hasznos terhek letöltésére és végrehajtására, érzékeny információk ellopására vagy botnet-tevékenységekben való részvételre.

- Emotet: Bár az Emotet elsősorban banki trójai vírusként ismert, fájl nélküli képességekről is tanúbizonyságot tett. Gyakran használ Office-dokumentumokba ágyazott rosszindulatú makrókat PowerShell-parancsok végrehajtásához vagy további rosszindulatú hasznos terhek letöltésének és végrehajtásának kezdeményezéséhez.

- Cobalt Strike: A Cobalt Strike egy legitim behatolásvizsgálati eszköz, amelyet a fenyegető szereplők fájl nélküli támadások indítására használhatnak fel. Fejlett képességeket biztosít a kizsákmányolás utáni tevékenységekhez, például parancsfuttatáshoz, oldalirányú mozgáshoz és jogosultságok kiterjesztéséhez, így népszerű választás a támadók körében.

- Dridex: A Dridex egy banki trójai, amely a megfigyelések szerint fájl nélküli technikákat alkalmaz a fertőzési láncában. Gyakran adathalász e-maileken keresztül érkezik, és a Microsoft Office makrókat kihasználva PowerShell-alapú tevékenységeket kezdeményez, lehetővé téve további komponensek letöltését és telepítését.

Fontos megjegyezni, hogy a fenyegetések folyamatosan fejlődnek és idővel új fájl nélküli kártevő változatok jelenhetnek meg. A legújabb biztonsági fenyegetésekről való folyamatos tájékozódás és a robusztus biztonsági intézkedések végrehajtása segíthet a fájl nélküli támadásokból eredő kockázatok csökkentésében.

A fájl nélküli támadások jelentős kihívást jelentenek a hagyományos kiberbiztonsági védelem számára. A memória sebezhetőségeit és a megbízható rendszerfolyamatokat kihasználva ezek a támadások lopakodva működhetnek, és hosszabb ideig észrevétlenek maradhatnak, ami potenciális adatbetörésekhez és a rendszer veszélyeztetéséhez vezethet. A fejlődő fenyegetésekkel szembeni küzdelemhez a szervezeteknek többrétegű biztonsági megközelítést kell alkalmazniuk, amely magában foglalja a fejlett végpontvédelmet, a robusztus felügyeleti és észlelő rendszereket, a felhasználók oktatását és az incidensekre való felkészültséget. Azzal, hogy proaktívak maradnak és megfelelő ellenintézkedéseket alkalmaznak, a szervezetek növelhetik ellenálló képességüket a fájl nélküli támadásokkal szemben, és megvédhetik kritikus eszközeiket a kifinomult ellenfelektől.

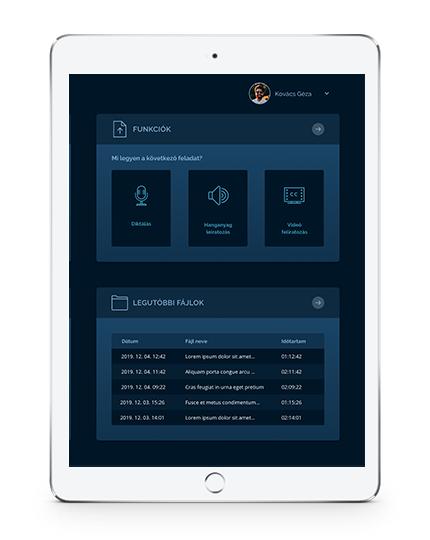

Probieren Sie unsere AI-basierte Sprachanmeldungsanwendung kostenlos aus!

Beschleunigen Sie Ihre Arbeit mit künstlicher Intelligenz! Mit Hilfe von Alrite können Sie ganz einfach ungarische Transkriptionen und Video-Untertitel für diktierte oder bereits aufgezeichnete Audio- und Videomaterialien erstellen. Die Anwendung bietet die Möglichkeit, Dateien zu speichern, Transkriptionen und Bildunterschriften zu bearbeiten und gemeinsam zu nutzen sowie erweiterte Suchoptionen durchzuführen.